目に見えない脅威:あなたのドメインが、あなたの知らないうちにスパムメールを送信している(そして、それを止める方法)

2025年11月13日 Also available in English個人サイト、ビジネス、あるいは単にメールのためであれ、カスタムドメインを所有することは、私たちのオンライン上のアイデンティティの基本的な部分です。しかし、あなたのドメインが、あなたが全く知らないうちにスパマーによって積極的に悪用され、結果としてブラックリスト入りや信頼の失墜につながる可能性があることをご存知でしたか?

この記事は、最近の実際(のやり取り)に基づき、一般的なシナリオと、あなたのデジタル資産を守るために実行できる強力なステップについて詳しく解説します。

衝撃の発見:私のドメインがスパムを送っていた!

最近、私は新しいドメインを使い始め、メールプロバイダー(このケースではZoho)でセットアップし、自分のオンラインプロフィールにリンクしました。他の多くの熱心なドメイン所有者と同様に、私もプロバイダーの指示に従い、メール認証の基本的な柱であるSPF(Sender Policy Framework)とDKIM(DomainKeys Identified Mail)レコードを設定しました。

また、DMARC(Domain-based Message Authentication, Reporting & Conformance)レコードも有効にし、最初はp=quarantine(スパムフォルダに送信)モードで設定、DMARC管理サービス(このケースではCloudflare)と連携させました。さらに、キャッチオールメールアドレスも設定していました。

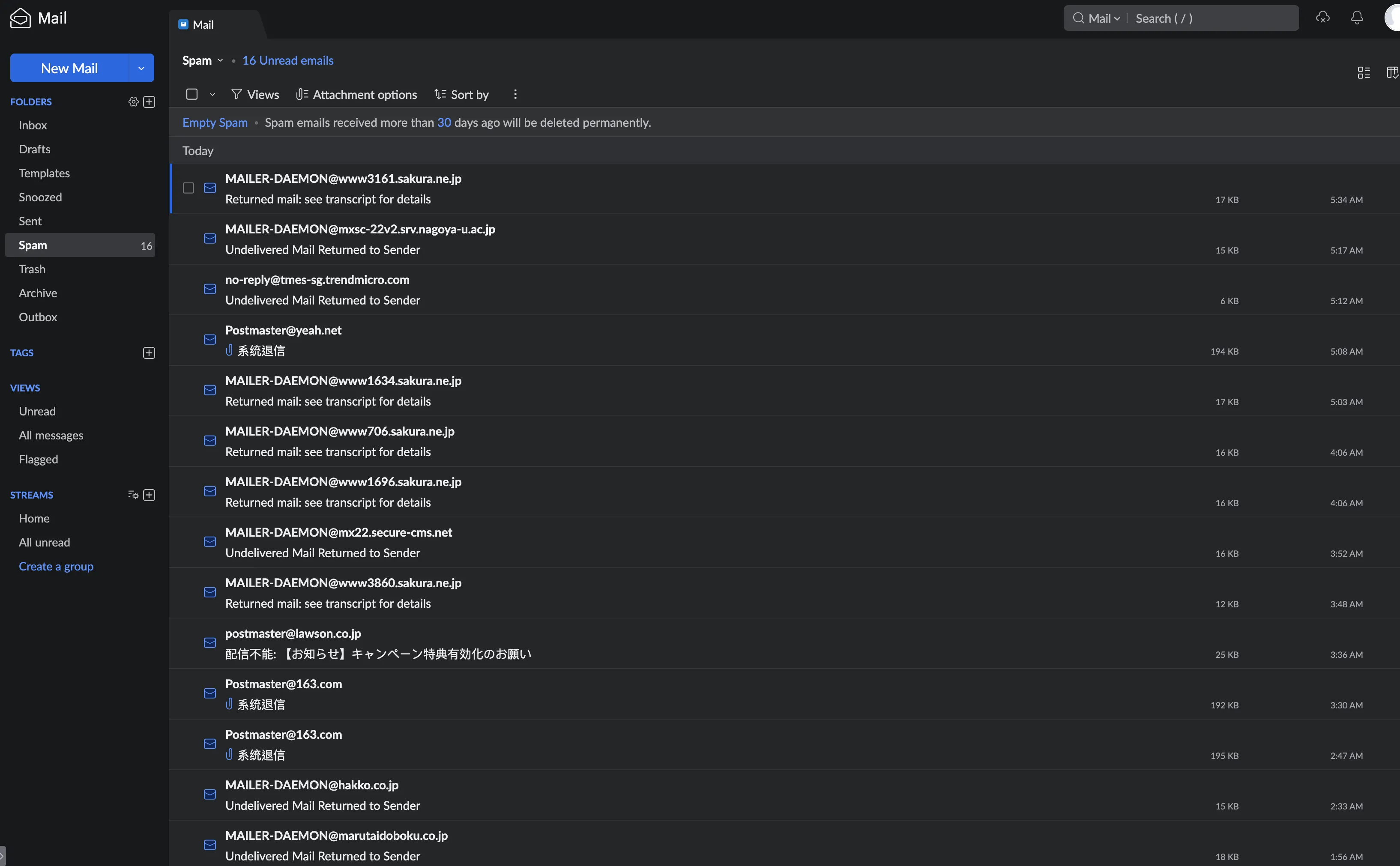

それから間もなく、私のDMARCレポートが物語を語り始めました。世界中の侵害された「ゾンビ」IPアドレスから、私のドメインになりすましたメールが殺到していたのです。それらは、大学のアドレスから海外の企業に至るまで、膨大で雑多な受信者リストにヒットしていました。

私は「ドメインなりすまし」の被害者になっていたのです。

目に見えない脅威を理解する

このシナリオは、いくつかの重要な点を明らかにしています。

- すべてのドメインが標的である: これは大企業だけの話ではありません。登録されているドメインはすべて、スパマーにとって潜在的な標的です。彼らは自動化されたボットを使ってドメインを見つけ、テストし、簡単な標的を探しています。私の公開プロフィールが発見を早めたかもしれませんが、リスクは常にそこにあったのです。

- スパマーはボットネットを使用する: 広範囲にわたるIPは、個々のスパマーの集団ではなく、「ボットネット」です。これは、単一のスパマーによって制御される、侵害された何千ものデバイス(ラップトップ、スマートフォンなど)のネットワークです。

- 流出したメールリスト: 多様な受信者リストは、長年にわたるデータ侵害やWebスクレイピングから集約されたものです。スパマーは特定の相手を狙っているわけではなく、単に膨大で、しばしば時代遅れのリストに無差別に送信しているのです。

- なぜ今まで気づかなかったのか: DMARCレポートを設定する前は、これらのなりすまし行為はドメイン所有者にはほとんど見えません。DMARCは単に「部屋の明かりをつけた」だけで、水面下で常に行われていた戦いを明らかにしたに過ぎません。

p=quarantine と ~all の問題点

私の当初のp=quarantineポリシーと~all(ソフトフェイル)SPFレコードには、致命的な欠陥がありました。

- スパムは(迷惑メールフォルダに)配信されていた: スパムは依然として迷惑メールフォルダに配信されていました。これは、Spamhausのような世界的なスパムトラップが、私のドメインからのメールを引き続き受信していたことを意味します。

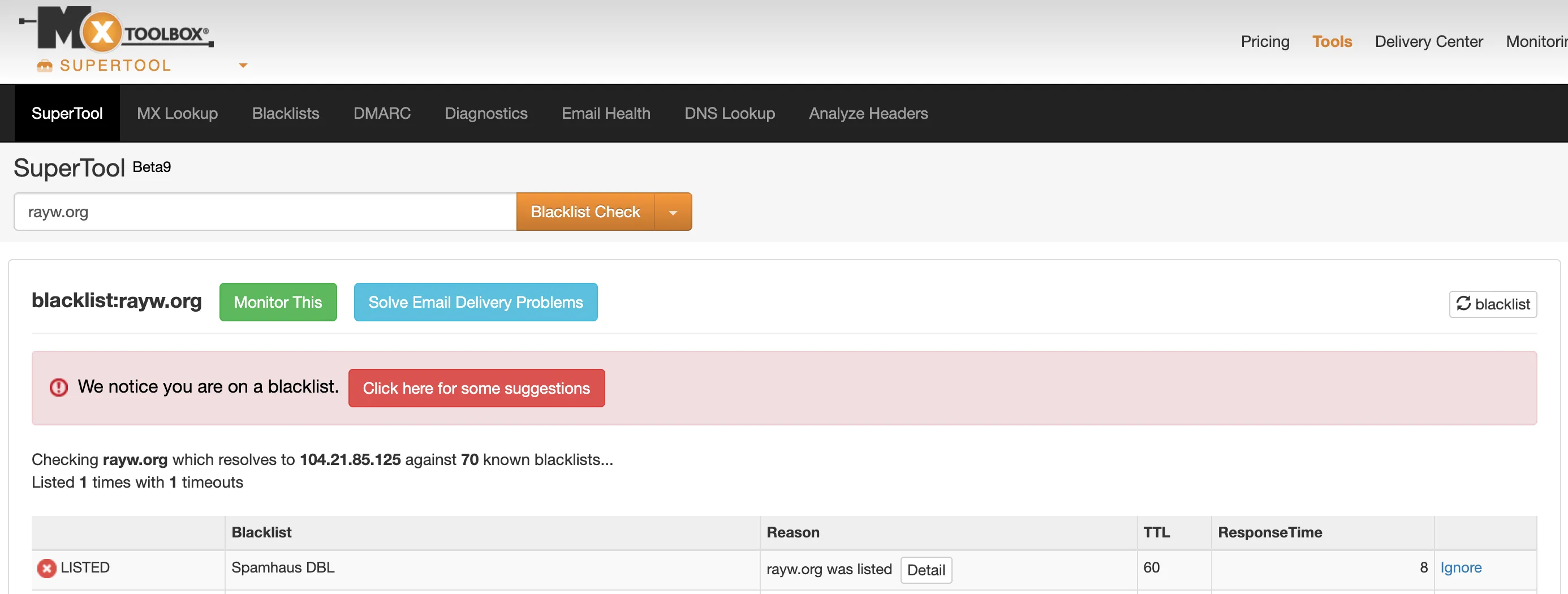

- ブラックリスト入り: このため、私のドメインは最終的にSpamhaus DBL(ドメインブロックリスト)に掲載されてしまいました。これは、あなたのドメインが不正行為の送信元であると世界に示すシグナルであり、ドメイン所有者にとって悪夢です。

解決策:ドメインの主導権を握る

ドメインなりすましを阻止する鍵は、「提案」(~all, p=quarantine)から「命令」(-all, p=reject)へと移行することです。これは、正規のメールを送信する(または送信する可能性がある)ドメインのための手順です。

ステップ1:DMARCレポートを分析する(安全確認)

これは、拒否ポリシーを適用する前の最も重要なステップです。 1〜2週間、p=quarantineポリシーを使用し、(Cloudflareダッシュボードなどで)レポートを分析します。

あなたの正規のメールサービス(メールプロバイダー、マーケティングプラットフォームなど)がすべて「Passing」または「Aligned」として表示されていることを確認する必要があります。もし正規のサービスが失敗している場合は、まずそのSPF/DKIM設定を修正しなければなりません。

ステップ2:p=reject と -all ポリシーを適用する

正規のメールがすべてパスしていると100%確信できたら、ドアに鍵をかける時です。DNS設定に移動し、レコードをアップグレードします。

-

SPFレコード:

- 変更前:

v=spf1 include:your-email-provider.com ~all - 変更後:

v=spf1 include:your-email-provider.com -all - 理由:

-all(ハードフェイル)は、リストにない送信者を拒否するよう直接命令します。

- 変更前:

-

DMARCレコード:

- 変更前:

v=DMARC1; p=quarantine; rua=... - 変更後:

v=DMARC1; p=reject; sp=reject; adkim=s; aspf=s; rua=... - 理由:

p=rejectは、認証に失敗したメールをブロックするようサーバーに伝えます。他のフラグ(sp=reject,adkim=s,aspf=s)は、サブドメインやアライメント(一致)に厳格なルールを追加し、一般的なスパムの抜け穴を塞ぎます。

- 変更前:

ステップ3:ブラックリストからの削除を申請する(該当する場合)

もしあなたのドメインがSpamhausなどのリストに載ってしまった場合は、そのサイトにアクセスしてドメインを検索し、削除プロセスに従ってください。重要なのは、何を修正したか尋ねられたときに、新しいp=reject DMARCと-all SPFポリシーを指し示すことです。あなたの堅牢な認証設定が、修正の証拠となります。

「鉄壁の金庫」方式:メールを送信しないドメイン向け

メール送信に一切使用しないドメイン(例:パーキングドメイン、リダイレクト専用ドメイン、将来のために予約しているドメイン)をお持ちの場合、分析フェーズをスキップして、最も安全なポリシーを即座に適用できます。

これは、このドメインがゼロ通のメールしか送信しないことを世界に示す「プレースホルダー」または「null」ポリシーです。

Cloudflareのガイド「メールを送信しないドメインを保護する方法」 にも記載されているように、以下の3つのレコードを設定する必要があります。

1. SPF「すべて拒否」レコード:

- ホスト:

@ - タイプ:

TXT - 値:

v=spf1 -all- 理由: このレコードは、このドメインからメールを送信することを許可されたIPが存在しないことを明示します。

2. DKIM「公開鍵なし」レコード:

- ホスト:

*._domainkey - タイプ:

TXT - 値:

v=DKIM1; p=- 理由: このレコードは、当該ドメインがDKIM 署名を使用しないことを示す設定です。これにより、当ドメインを送信元として偽装したメールは、DKIM 検証で不一致となり、認証に失敗します。

3. DMARC「すべて拒否」レコード:

- ホスト:

_dmarc - タイプ:

TXT - 値:

v=DMARC1; p=reject; sp=reject; adkim=s; aspf=s- 理由: このドメイン(

p=reject)またはそのサブドメイン(sp=reject)からの認証されていないメールを拒否するようサーバーに伝えます。

- 理由: このドメイン(

この組み合わせにより、あなたの非送信ドメインはスパマーにとって無価値な標的となります。

最後に:今日、あなたのドメインを保護しよう

ドメインなりすましは、常に存在する脅威です。強力なSPF、DKIM、そして特に強制力のあるDMARC p=rejectポリシーを実装することで、受信者をスパムから守るだけでなく、目に見えない攻撃からあなた自身のドメインの評判を守ることにもなります。ブラックリストに載るまで待つのではなく、今日から積極的にドメインを保護しましょう。